Content

- Què és Ransomware?

- Què fer amb Ransomware?

- Actualment un nou Ransomware millorat

- Protecció del vostre equip

Font: 72soul / Dreamstime.com

Emportar:

El Ransomware és un tipus de malware particularment desagradable. Un cop encarat a l’ordinador de la víctima, hi ha poques bones opcions.

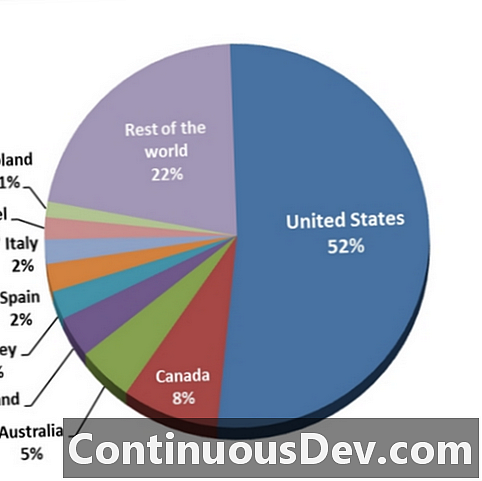

El Ransomware, o cripto-extorsió, està fent un fort ressorgiment. Al desembre de 2013, ESET Security va determinar que el ransomware pertanyent a la nefasta família CryptoLocker s’ha propagat a tots els racons del món. I més dels 50 per cent dels atacs es van produir aquí mateix als Estats Units.

Font: ESET Security

Tot i que CryptoLocker és una peça de programari maliciosa amb gran èxit, sembla que sigui usurpada per un ransomware encara més insidiós anomenat PowerLocker.

Què és Ransomware?

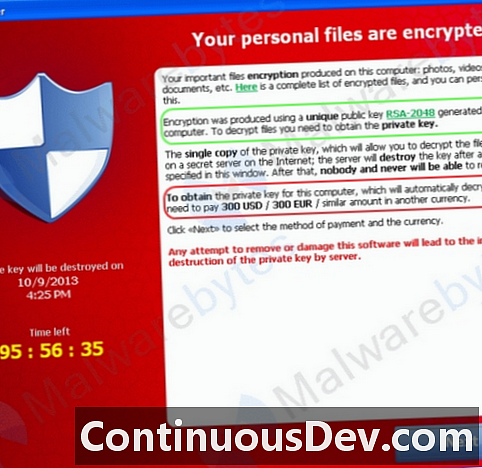

Per a aquells que no coneguin el ransomware, ara és el moment per conèixer-ne. De fet, és molt millor llegir-ho ara que introduir-lo a través d’una finestra d’aspecte sinistre com la de sota.Font: Malwarebytes.org

La diapositiva és publicitat que ransomware, en aquest cas CryptoLocker, ha pres el control de l'ordinador de la víctima. Malwarebytes.org ha determinat que CryptoLocker cerca fitxers amb les extensions següents:

3fr, accdb, ai, arw, bay, cdr, cer, cr2, crt, crw, dbf, dcr, der, dng, doc, docm, docx, dwg, dxf, dxg, eps, erf, indd, jpe, jpg, kdc, mdb, mdf, mef, mrw, nef, nrw, odb, odm, odp, ods, odt, orf, p12, p7b, p7c, pdd, pef, pem, pfx, ppt, pptm, pptx, psd, pst, ptx, r3d, raf, raw, rtf, rw2, rwl, srf, srw, wb2, wpd, wps, xlk, xls, xlsb, xlsm, xlsx

Algunes de les extensions més conegudes, en negreta, estan relacionades amb documents de Microsoft Office. Si la víctima disposés de documents amb alguna de les extensions anteriors als seus equips ara infectats, els fitxers es tornarien completament inaccessibles. Dit d'una altra manera, seran rescatats.

A la captura de pantalla de dalt, la secció cercle en verd esmenta que s'utilitzava el xifratge de clau pública-privada per xifrar els fitxers. I, a menys que treballi per a la NSA, aquest tipus de xifrat probablement sigui irrompible. La secció cercle en vermell anuncia l’import de la rescat, en aquest cas 300 dòlars.

Què fer amb Ransomware?

Un cop infectats amb ransomware, les opcions són senzilles. Les víctimes paguen o no ho fan. Cap de les dues opcions és una bona elecció. No pagar significa que els fitxers es perden. Aleshores l’usuari ha de decidir si es frega l’ordinador amb un producte antimware, o bé es reconstrueix l’ordinador completament.

Però el pagament de la rescata també apesta perquè això obliga les víctimes a confiar en l'extortionista. Abans de mossegar la bala i pagar el rescat, considereu el següent: Un cop l’extorsionista tingui diners, per què la informació de desxiframent? I, si tot funciona i els vostres fitxers es publiquen, encara haureu de passar pel mateix procés per decidir si voleu fregar l’ordinador amb un producte antimware o reconstruir-lo.

Actualment un nou Ransomware millorat

Anteriorment, mencionava breument PowerLocker com el nou i millorat ransomware. I té la possibilitat de fer més mal que qualsevol variant anterior del ransomware. Dan Goodin a Ars Technica va proporcionar aquesta explicació de què és capaç de fer PowerLocker.A la seva publicació, Goodin afirma que el metro digital ha decidit comercialitzar-se, oferint a PowerLocker com a kit de programari maliciós de bricolatge per 100 dòlars, cosa que significa que més persones dolentes (particularment aquelles que no són capaç de parlar de programari maliciós) podran infligir financers. dolor als viatgers d'Internet que no saben.

"PowerLocker xifra fitxers mitjançant claus basades en l'algorisme Blowfish. Totes les claus es xifren en un fitxer que només es pot desbloquejar mitjançant una clau RSA privada de 2048 bits", escriu Goodin.

M'agrada segona informació sobre programari maliciós que acaba de ser descobert i que encara no circula en estat salvatge. Així que vaig contactar amb Marcin Kleczynski, conseller delegat i fundador de Malwarebytes.org, per demanar-li la seva opinió sobre PowerLocker.

Kleczynski, juntament amb els seus col·legues Jerome Segura i Christopher Boyd, van mencionar que PowerLocker és tan nou que gran part del que es publica és l’especulació. Tenint en compte això, PowerLocker pot millorar el sistema CryptoLocker podent:

- Desactiveu certs programes bàsics de Windows, com ara el gestor de tasques, el regedit i el terminal de la línia de comandaments

- Inici en mode regular i segur

- Evadeu la detecció de VM i els depuradors populars

"Tenint en compte l'èxit de CryptoLocker, no és estrany veure copiats amb millors funcions", va dir Kleczynski. "Les bones notícies: com que aquesta amenaça va ser atrapada ben aviat, hauria de permetre als organismes policials clavar-la abans de sortir i començar a infectar ordinadors".

Protecció del vostre equip

Com es pot protegir de ser rescatat? Kleczynski us ofereix alguns consells senzills."Tingueu cura en obrir fitxers adjunts. En particular: Amazon, DHL i altres factures similars que es mostren com a fitxer zip. Moltes vegades, aquestes són falses i contenen programari maliciós", va dir Kleczynski.

Més enllà d’això, no hi ha una fórmula màgica per evitar el ransomware. El seu simple malware busca equips vulnerables per explotar. Els programes anti-malware poden ser d’ajuda, però solen iniciar-se després d’haver xifrat les dades. La millor solució és mantenir actualitzat el sistema operatiu i el programari d’aplicació de l’ordinador, eliminant els punts febles que els nois podrien explotar.